現在主流となりつつあるセキュリティの考え方が「ゼロトラスト」と言われるセキュリティモデルです。最近よく話題に上がるので聞いたことがある方も多いと思います。

今回は「ゼロトラスト」とはなにか?の解説と重要性、そして一定の条件下で無料でゼロトラストの機能の一部を無料で構築する方法をご紹介します。

目次

ゼロトラストとは?なぜ必要?

そもそもゼロトラストとはどういうものなのでしょうか。

直訳すると「何も信頼しない」となります。何も信頼せず、アクセスするユーザーを毎回確認することで都度アクセス権を与える動作が基本となっています。

従来型のセキュリティは、社内ネットワークは安全で信頼できる場所、インターネットはすべて危険とみなして境界型の防御を実現するものでした。ルータやファイアウォールと呼ばれるネットワーク機器で、インターネットと社内ネットワークの通信を制御し基本的なセキュリティを担保する仕組みです。

しかし、テレワークにより社外で仕事をし、社内にあったサーバがクラウド上に移行され、SaaSを利用するのが当たり前になった今では、ネットワーク機器による境界防御という考え方が当てはまらなくなってきました。

そこで「ゼロトラスト」という新しいセキュリティの考え方が登場しました。ゼロトラストでは、ネットワークの境界ではなく、「ユーザーID」を識別し、本当に正しいユーザーがアクセスしているのかを逐一チェックすることによりセキュリティを担保する仕組みを取ります。

そうすることで場所を選ばずどこからでも仕事ができ、かつクラウド時代のセキュリティも担保できるようになるというセキュリティの概念になります。

ゼロトラストを構成する要素

ゼロトラストはセキュリティの概念のため、なにか単一のシステムやサービスを指すものではありません。一般的には下記のような要素の集合によって成り立ちます。

- 端末(エンドポイント)

- ネットワーク(SD-WAN・IAP)

- SWG(セキュアWebゲートウェイ)

- CASB(クラウドセキュリティ)

- IDM(ID管理)

- SIEM、SOAR(ログ解析・可視化)

組織によって解釈が多少異なりますが、おおよそこのような要素が含まれ、相互に連携しながらセキュリティを高める構成になります。

無料のゼロトラストサービスはどんなもの?

Cloudflare Zerotrustを使って無料でセキュアな環境を構築

本題に入りますが、先日アップデートしてリリースされた「Cloudflare Zerotrust」をご紹介します。

こちらは前述のゼロトラストの要素でいうと、

「1.端末(エンドポイント)」、「2.ネットワーク(IAP)」、「3.SWG」、「4.CASB(今後実装予定)」の4つの要素を含んだサービスになります。

最近はガートナーにより「SSE(セキュリティサービスエッジ)」というジャンルが新たに提唱されていますが、それに当てはまる製品であるともいえます。

※ガートナーの記事についてはこちらを参照

要素ごとにCloudflare Zerotrustがどのような機能を持っているのか解説します。

(CASBは2022年9月現在、Zerotrustサービスでは未提供のため割愛)

- 端末(エンドポイント)

Cloudflare Zerotrust を利用するPCやスマートフォンには、「WARP」というアプリをインストールします。

そのアプリを通じてデバイスポスチャー(デバイスの詳細な情報)を取得し、状態によってアクセスを許可するかしないか等を制限できます。 - ネットワーク(IAP)

IAPとは、インターネットからオンプレミス(社内)のリソースにアクセスするためのゲートウェイのようなものです。

Cloudflare Zerotrust はVPN等で社内にアクセスする経路を持たせずに、「Cloudflared」と呼ばれるコネクタサーバを構築し、それを経由してCloudflareネットワークから社内のオンプレミスリソースにアクセスすることが可能です。

そのためVPNやWANは不要です。 - SWG

SWGとは「セキュアWebゲートウェイ」の略で、クラウド上に存在するセキュアなWebブラウジングのゲートウェイを指すことが多いです。

Cloudflare ZerotrustでもSWGを利用でき、社内からだけでなくテレワーク等で社外からWebサイトを見る場合でも、社内と同一のセキュリティポリシーをかけることが可能になります。

例えば社給のデバイスでは自宅からもアダルトサイトやマルウェア、C&C等のセキュリティに関わるサイトをブロックする。等の機能を持っています。

この他にもたくさんの機能があり、50ユーザーまで無料で利用できるので、多くの中小企業でゼロトラストの実現の第一歩を実現できるスペックであると言えます。

弊社でも実際に使ってみましたが、無料でこれほどのクオリティのサービスは珍しいのではないかと思うほどの使いやすさとセキュアな環境が手に入ります。

まずは無料でゼロトラストの世界を体験してみたい、費用をできるだけ抑えながら高いセキュリティを担保したい、といった方にかなりオススメできるサービスです。

とはいえ構築には多少の知識が必要となりますので、簡単にサービスの初期設定とサービス側の設定方法などをまとめてきたいと思います。

Cloudflare Zerotrustの導入

サインアップ・初期設定

Cloudflare Zerotrustのサインアップ方法については、すでに詳しく説明していただいている他のサイトがありますので、こちらやこちらを御覧ください。

オススメの機能と設定

一通り初期設定が済んだら、ゼロトラストへの第一歩としてまずやっておきたい設定をご紹介します。

※2022年9月現在

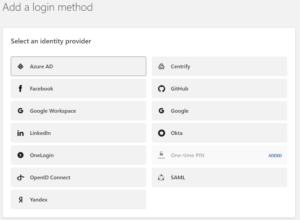

認証にSAMLやOpen ID Conncetを利用

ゼロトラストでは利用者をユーザーIDとして管理・識別し、細かな制御を行うことが前提のため、IDM(ID管理)が欠かせません。そのため、デフォルト設定である「One-time-PIN」ではなく、「SAML」や「Open ID Conncet(OIDC)」と呼ばれる外部のID管理サービスとの連携の仕組みを利用することをオススメします。

主要なID管理サービスはデフォルトで選択肢として設定されており、手間をかけずに連携することができます。FacebookやGoogle、LinkidInなどは個人でもアカウントを持っている方も多いのではないでしょうか。

また、組織の管理者によってIDライフサイクル管理や多要素認証等のセキュリティをかけたい場合は、”IDaaS”サービスを利用します。弊社ではMicrosoft365やIIJ様のサービスを取り扱っており、「Azure AD」、「IIJ ID」等のID管理サービスを提供可能です。

危険なWebサイトのブロック

Cloudflare ZerotrustではSWG機能があることは先程説明しました。そこで最低限設定しておきたいのが、DNSとHTTPによる怪しいサイトへのアクセスブロックです。

Cloudflareでは、Gateway(インターネット接続)のポリシー制御にセキュリティカテゴリというグループが定義されており、その中に多くのカテゴリが存在するのでその中から最低限必要そうなものを登録しておくのがおすすめです。

設定方法:Gateway → Policies → DNS or HTTP → Create a Policy

下図)DNSの設定例(HTTPはSecurity Risks)

クライアントデバイスの状態(Device Posture)による制御

Cloudflare Zerotrustには「WARP」というクライアントアプリがあり、そのアプリをデバイスにインストールしてCloudflareとVPN接続します。

WARPを通じてデバイスの情報を取得することにより、例えばデバイスのOSバージョン等でアクセス許可・拒否などを制御することが可能です。

あまりに古すぎるOSはセキュリティリスクがあるので接続させないといったIDaaS単体では困難な制御も可能になります。

その他の機能

上記の他にもトンネル機能を利用してオンプレミスのリソースへアクセスしたり、スプリットトンネル機能でTeams等のWeb会議通信をCloudflare経由させずにインターネットから直接接続させるなど様々な機能があります。

まとめ

昨今の働き方の変化やサイバー攻撃の脅威が増加する中で、ゼロトラストという概念を取り入れた新しいセキュリティモデルを採用し、移行していくことは多くの企業に求められることになると予想されます。

ゼロトラストはなにか単一のサービスを導入して終わるような話ではないのですが、大きな構成要素となるSSEの部分を担うサービスとして「Cloudflare Zerotrust」が存在し、50名以下であればすべての機能を無料で使うことができます。

本格利用の際にはライセンス料を支払いサポートを受けられるようにすることも検討しておく必要がありますが、ゼロトラストへの移行に向けてまず費用を抑えた形で試してみたい、という企業に最適なサービスと考えております。

弊社でも構築支援を行っておりますので、興味のある方はお問い合わせフォームよりご連絡ください。